Cloud-Monitor 2015: Solides Wachstum trotz Sicherheitsbedenken

Kommentar zum Cloud-Monitor 2015:

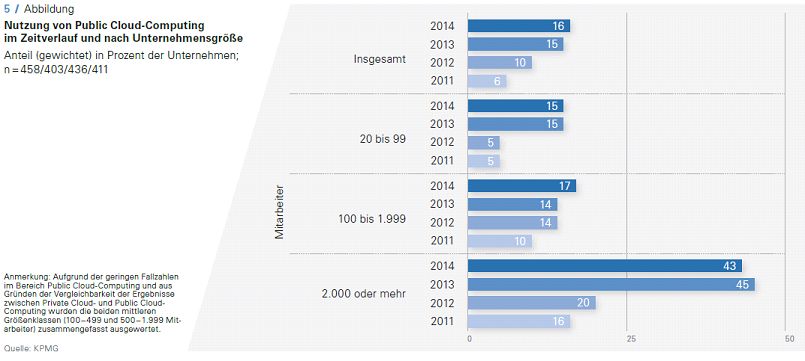

Mitte April veröffentlichte die KPMG AG Wirtschaftsprüfungsgesellschaft die von der Bitkom Research GmbH durchgeführte Studie Cloud-Monitor 2015. Ziel des Cloud-Monitors ist die Abbildung der aktuellen Gegebenheiten und zukünftigen Perspektiven der Cloud Computing-Branche. Die repräsentative Studie kommt zu den Resultaten, dass der Cloud Computing-Markt trotz Datenschutzskandal und teils noch zurückhaltender Einstellungen von KMUs gegenüber Cloud-Lösungen in Deutschland weiterhin wächst (Zuwachs von 2013 auf 2014 auf 10%). Obwohl Unternehmen aus etwaigen Sicherheitsbedenken heraus zögern, Cloud-Lösungen intensiver zu nutzen, liefert die Studie u. a. die Perspektive, dass Cloud-Lösungen in Zukunft für Unternehmen immer wichtiger werden.

Der Cloud-Monitor 2015 stellt bzgl. der Public Cloud ein geringes Nutzungswachstum fest, das lt. KPMG aus dem noch zurückhaltende Verhalten gegenüber der Public Cloud resultiert – das jedoch aus Sicht der Studie aufgrund der positiven Nutzungserfahrungen von Unternehmen mit Public Cloud-Lösungen völlig unbegründet ist. Wir waren von diesen Ergebnissen etwas überrascht und können die von der Studie dargestellt Grundstimmung aufgrund des stetigen cojama-Kundenwachstums (2013-2014) nur zum Teil bestätigen.

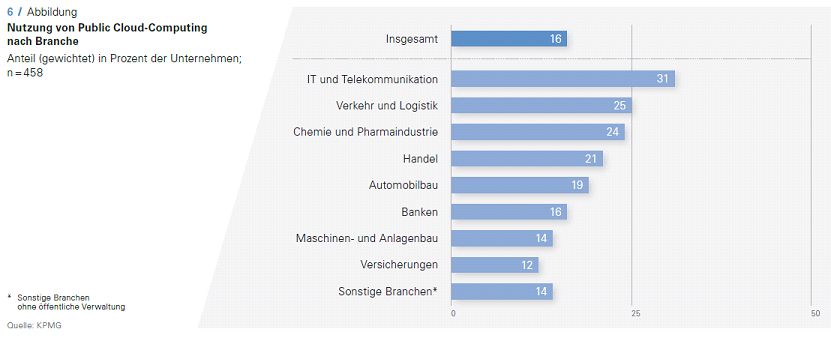

Die Verteilung unseres Kundenstamms spiegelt sich im Großen und Ganzen in der Abbildung 6 wieder. Auch unsere Lösungen werden von Unternehmen eines breiten Branchen-Spektrums genutzt. Einen Schwerpunkt bilden hier beratungsorientierte Dienstleistungs-Unternehmen.

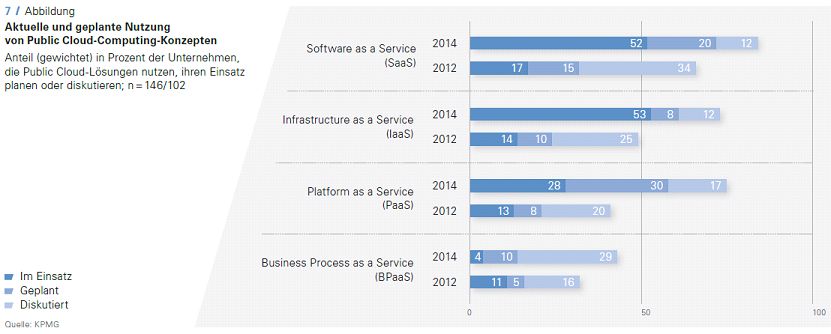

Die Nutzung von Software as a Service wie Hosted Exchange 2013 oder Hosted SharePoint hat sich laut Cloud-Monitor 2015 in den letzten zwei Jahren mehr als verdreifacht. Mit 52 Prozentpunkten nutzen mehr als die Hälfte der Unternehmen mit Software as a Service-Lösungen die Public Cloud. Plattform as a Service wie cojamas Hosted Terminalserver haben zwar noch eine relativ geringe Nutzungsrate, jedoch verweist der Cloud-Monitor 2015 darauf, dass ein zukünftiges Wachstum aufgrund der geplanten Nutzung (30 Prozentpunkten; siehe Abbildung 7) in diesem Segment zu erwarten ist. Es bleibt jedoch abzuwarten, ob aus diesen „planenden“ Unternehmen auch konkrete Nutzer werden, oder ob diese weiterhin auf Alternativen wie IaaS zurückgreifen und sich dadurch die Vorteile von PaaS (Serveradministration durch Anbieter usw.) entgehen lassen.

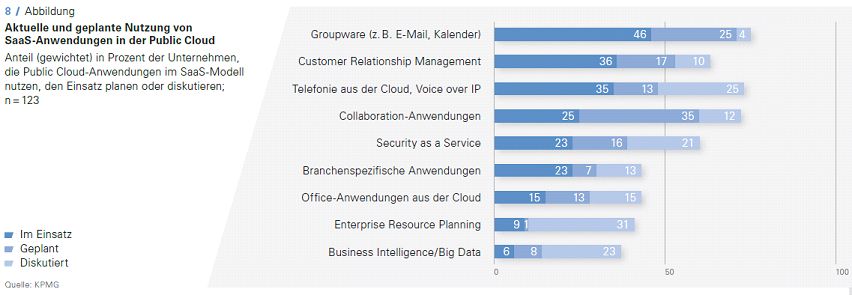

Schaut man sich die SaaS-spezifischen Resultate näher an, so erkennt man, dass Groupware wie Hosted Exchange, mit seiner klassischen E-Mail- und Kalenderfunktion, am meisten genutzt werden. Das ist nur logisch, da auch unsere Kunden bestätigen, dass Groupware sehr leicht in die täglichen Arbeitsabläufe zu integrieren sind und daher auch den einfachsten Weg darstellen, die Cloud Computing-Vorteile wie Flexibilität und Kosteneinsparungen sichtbar zu machen. Collaboration-Anwendungen wie Hosted Sharepoint, die einen Austausch von Dokumenten im Team ermöglichen, weisen laut der Studie mit 35 Prozentpunkten einen hohen Prozentwert in Hinblick auf den geplanten Einsatz auf. Aufgrund der Impulse, die wir den Anfragen aus der Wirtschaft entnehmen, besteht ein großer Bedarf an einer professionellen Möglichkeiten, Informationen mit unternehmensinternen Teamkollegen oder externen Partnern wie Lieferanten zu teilen und ständig auf dem aktuellsten Stand zu halten. Dieser kann sich – wie in der Studie dargestellt – in den nächsten zwei Jahren vergrößern. Unternehmen müssen in Ihren Prozessen immer schneller werden und benötigen dabei eine professionelle Lösung zur Bewältigung von prozess- oder projektspezifischen Problemen.

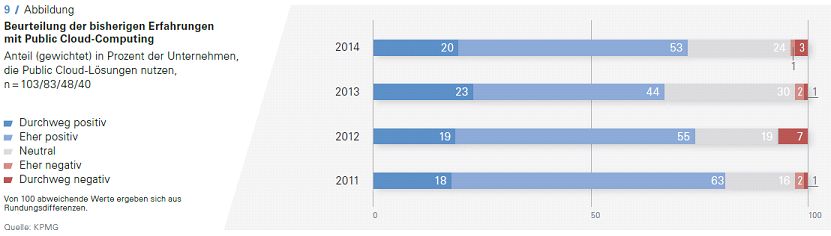

Als Cloud Computing-Anbieter freut es uns selbstverständlich, dass die Erfahrungen mit der Public Cloud lt. Studienresultaten weiterhin positiv sind (siehe Abbildung 9). Wir sehen dennoch weiterhin als Cloud Computing-Anbieter die Aufgabe, Unternehmen von der Public Cloud und deren Vorteile zu überzeugen. cojama sieht den langfristigen Trend zur Public Cloud, da nur so Ressourcen optimal genutzt und weitere Vorteile realisiert werden können. Bedenken von Unternehmen gegenüber der Public Cloud werden sich unserer Ansicht nach immer weiter relativieren, da sich immer höhere Standards im Bereich Compliance und Datenschutz in der Branche entwickeln und durchsetzen.

Quelle: Cloud Monitor 2015, April 2015, KPMG AG Wirtschaftsprüfungsgesellschaft