Einbindung eines S/MIME Zertifikats in Outlook

Was ist S/MIME?

S/MIME (Secure / Multipurpose Internet Mail Extensions) ist ein Standard zur E-Mail-Verschlüsselung, über den sichergestellt wird, dass die gesendete E-Mail tatsächlich von Ihnen stammt und nicht manipuliert wurde. Dies gewährleistet den Datenschutz der versendeten E-Mails und verhindert, dass Unbefugte an Ihre sensiblen Daten gelangen können. Um Ihre E-Mails zu verschlüsseln, benötigen Sie ein S/MIME-Zertifikat. Wie Sie dieses erfolgreich in Outlook einbinden können, zeigen wir Ihnen in unserem neuen Blogbeitrag.

Exportieren des Zertifikats via Firefox:

Nachdem Sie Ihr Zertifikat erfolgreich heruntergeladen und installiert haben, gehen Sie bitte wie folgt vor, um dieses aus dem Browser zu exportieren.

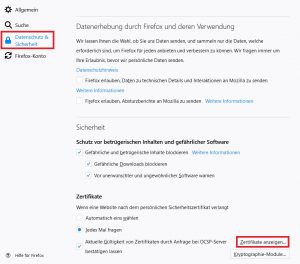

Wählen Sie „Einstellungen -> Datenschutz & Sicherheit -> Zertifikate anzeigen…“.

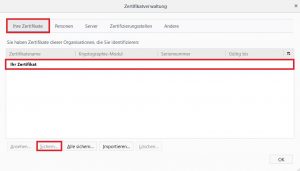

Wählen Sie hier das S/MIME-Zertifikat aus und sichern Sie dieses in einen beliebigen Ordner auf Ihrem PC.

Bitte notieren Sie sich das beim Export vergebe Kennwort, dieses wird in einem späteren Schritt noch einmal benötigt.

Einbindung des Zertifikats in Outlook:

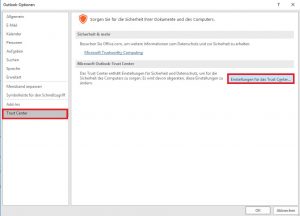

Wählen Sie in Outlook „Datei => Optionen => Trust Center => Einstellungen für das Trust Center…“:

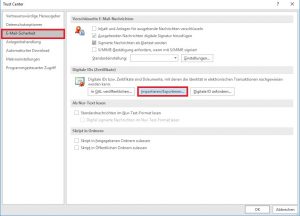

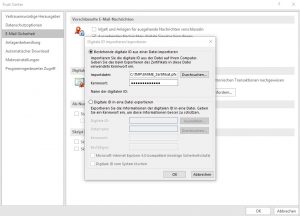

Im Bereich „E-Mail-Sicherheit“ finden Sie im Abschnitt „Digitale IDs“ den Punkt „Importieren/Exportieren…“:

Bitte wählen Sie hier das neue S/MIME-Zertifikat aus und geben das Passwort ein, welches Sie während des Exportvorgangs in Firefox vergeben haben:

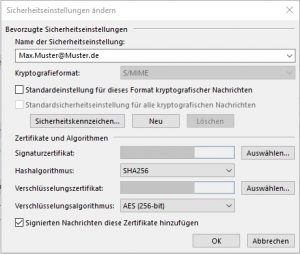

Nachdem das Zertifikat nun erfolgreich in Outlook importiert wurde, können Sie dieses im Bereich „Verschlüsselte E-Mail-Nachrichten“ unter dem Punkt „Einstellungen“ hinterlegen:

Sollten Sie mehrere S/MIME-Zertifikate besitzen, können Sie an dieser Stelle festlegen, welches Zertifikat standardmäßig hinterlegt werden soll:

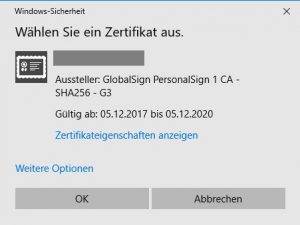

Vergeben Sie einen passenden Namen, um das Zertifikat leichter zuordnen zu können, und wählen Sie dann als Signaturzertifikat das importierte Zertifikat aus:

Damit ist Ihr S/MIME-Zertifikat erfolgreich in Outlook hinterlegt, und ausgehenden Nachrichten werden fortan verschlüsselt und digital signiert versendet.

Möchten Sie eine Nachricht von einer anderen Adresse versenden, für die Sie kein gültiges S/MIME-Zertifikat hinterlegt haben, können Sie die Signatur im Bereich „Optionen => Berechtigung => Signieren“ entfernen:

Beim Empfänger wird eine mit S/MIME signierte Mail mit einem ![]() – Symbol gekennzeichnet und mit dem Textbezug „Signiert von …“ versehen:

– Symbol gekennzeichnet und mit dem Textbezug „Signiert von …“ versehen: