Exportieren einer. PST-Datei bzw. Outlook-Datendatei in Outlook

Bei einem Providerwechsel ist die Portierung der E-Mail-Nachrichten, Kalender, Kontakte etc. mit dem Umzug der Postfächer verbunden. Dies geschieht über den Export der PST-Datei in Outlook. In diesem Beitrag möchten wir Ihnen zeigen, wie Sie den Export der Outlook-Datendatei (.PST) durchführen können.

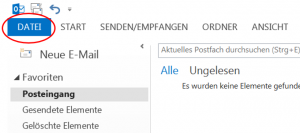

1.Klicken Sie auf Datei.

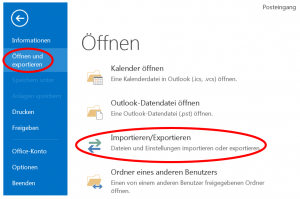

2. Dann auf Öffnen und exportieren sowie Importieren/Exportieren klicken.

2. Dann auf Öffnen und exportieren sowie Importieren/Exportieren klicken.

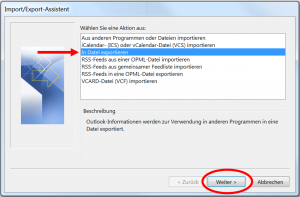

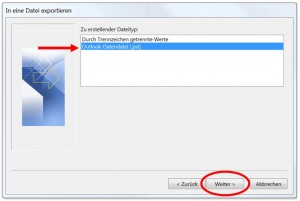

3. Wählen Sie im Import/Export-Assistenten In eine Datei exportieren aus und klicken Sie anschließend auf Weiter.

4. Klicken Sie auf Outlook-Datendatei (.pst) und dann auf Weiter.

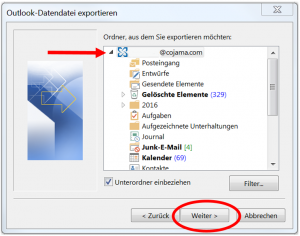

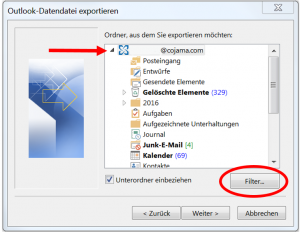

5. Sie können nun das Konto, das Sie exportieren möchten, auswählen. Klicken Sie dazu einfach auf die E-Mail-Adresse bzw. den Namen (in diesem Beispiel @cojama.de – aus Vereinfachungsgründen haben wir von einem Namen abgesehen).

Durch das Setzen eines Häkchens bei Unterordner einbeziehen können Sie den gesamten Inhalt des Kontos, inklusive aller dazugehörigen E-Mails, Kalender, Kontakte, Notizen und Aufgaben exportieren. Klicken Sie anschließend auf Weiter.

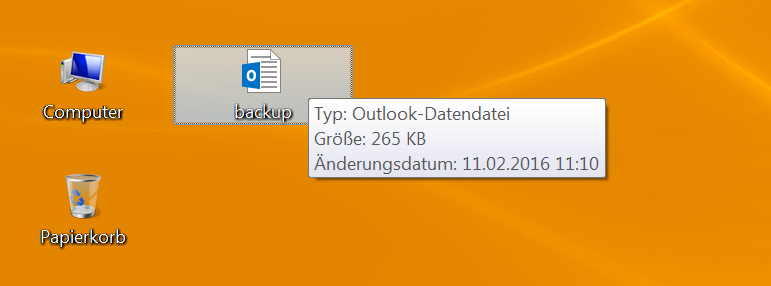

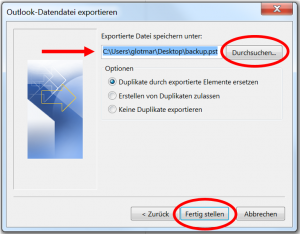

6. Über Durchsuchen können Sie einen Speicherort für die .PST-Datei wählen und einen individuellen Dateinamen eingeben. In diesem Beispiel heißt unsere .PST-Datei backup.pst und wir haben den Desktop als Speicherort ausgewählt.

Ihnen stehen drei Optionen zur Verfügung, die primär von Bedeutung sind, wenn Sie die .PST-Datei schon zuvor unter dem gleichen Dateinamen abgespeichert haben und somit in die bereits vorhandene .PST-Datei exportieren möchten. Standardmäßig ist die Option Duplikate durch exportierte Elemente ersetzen gewählt, die Sie für das Exportieren nutzen sollten.

Wir möchten Ihnen die drei Optionen kurz erläutern:

- Duplikate durch exportierte Elemente ersetzen:

Exportierte Elemente bzw. Daten (z. B. eine E-Mail) werden nur einmal in der .PST-Datei gespeichert und kommen somit nicht doppelt vor. - Erstellen von Duplikaten zulassen: Gleiche Daten werden mehrfach gespeichert, wenn Sie den Export-Vorgang wiederholen.

- Keine Duplikate exportieren: Es werden ausschließlich Daten gespeichert, die seit dem letzten Export zusätzlich hinzugekommen sind.

Klicken Sie zum Fortfahren auf Fertig stellen.

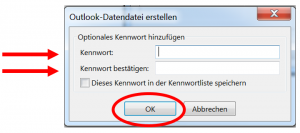

7. Falls Sie zum ersten Mal eine Datendatei erstellen, haben Sie die Möglichkeit, ein optionales Kennwort hinzuzufügen, um die Datei mit einem Kennwort zu schützen. Hierzu geben Sie in die Zeilen „Kennwort“ und „Kennwort bestätigen“ ein Kennwort ein und bestätigen Sie mit „OK“.

Wenn Sie kein Passwort erstellen möchten, lassen Sie die Kennwort-Zeilen frei und klicken auf OK.

Zur Information: Wenn Sie in eine vorhandene .PST-Datei exportieren, die Sie zuvor mit einem Kennwort geschützt haben, müssen Sie das Kennwort im Dialogfenster eingeben und mit OK bestätigen.

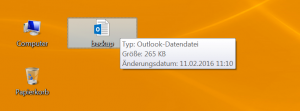

8. Die .PST-Datei befindet sich nun an dem angegebenen Speicherort. In diesem Beispiel: Der Desktop.

Sie können nun die .PST-Datei auf einen Datenträger abspeichern oder uploaden, falls Sie diese an Ihren Provider im Rahmen der Migration übergeben möchten.

Wir haben für Sie die wichtigsten Schritte in unserem Video-Tutorial auf YouTube zusammengefasst: Video-Tutorial „Exportieren einer .pst-Datei in Outlook“

Filter-Funktion im Import/Export-Assistenten:

Abschließend möchten wir auf die Filter-Funktion, die Ihnen sowohl beim Export der .PST-Datei als auch beim Import zur Verfügung steht, eingehen. Der Export von Daten mit Hilfe eines Filters findet oft bei der Migration zu Hosted Exchange Anwendung:

Wenn ein Umzug der Konten durchgeführt werden soll und eine große Menge an Clients und Daten bestehen, bietet es sich an, vor der Umzug ältere Daten getrennt zu exportieren. Dadurch spart man Zeit und stört nicht die Arbeitsabläufe im normalen Berufsalltag. Wurde der erste Datensatz importiert und der Umzug erfolgreich abgeschlossen, werden die aktuelleren Daten aus dem Alt-System exportiert und in das neue System importiert, um so die Datensätze der einzelnen Clients wieder zu vervollständigen.

1.Um den Filter zu nutzen, klicken Sie im oben beschriebenen Schritt 5 auf Filter.

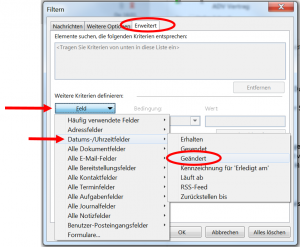

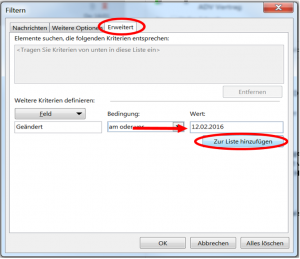

2. Wählen Sie nun im Reiter Erweitert folgendes Feld aus: Feld > Datums-/Uhrzeitfelder > Geändert

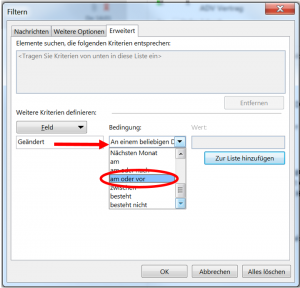

3. Wählen Sie nun unter Bedingungen am oder vor aus.

4. Geben Sie nun einen Wert ein (Datum), der angibt, bis zu welchem Änderungsdatum Dateien für den Export berücksichtigt werden sollen. Alle Dateien nach diesem Datum werden nicht exportiert.

Klicken Sie anschließend auf Zu Liste hinzufügen und bestätigen Sie mit OK.

Fahren Sie nun mit dem oben beschriebenen Schritt 6 fort.

Die von Ihnen exportierte Outlook-Datendatei enthält nun somit alle Daten, die bis zum definierten Datum vorhanden sind. Dies ermöglicht Ihnen und Ihrem Provider mit dem ersten Step des Postfach-Umzugs zu beginnen, ohne tägliche Arbeitsabläufe zu stören.